MFA – was es bringt und was beachtet werden sollte

| Michael Schäublin, Consultant | Security Advisor

Schwachstellen von Passwörtern Aufgrund verschiedener Schwachstellen zeigt sich, dass Passwörter alleine für die Absicherung ...

| Michael Schäublin, Consultant | Security Advisor

Schwachstellen von Passwörtern Aufgrund verschiedener Schwachstellen zeigt sich, dass Passwörter alleine für die Absicherung ...

| Michael Schäublin, Consultant | Security Advisor

Microsoft wird die Sicherheit der Anmeldeverfahren für den Zugriff auf Exchange Online stark erhöhen, indem sie am 01. ...

| Jonas Stalder

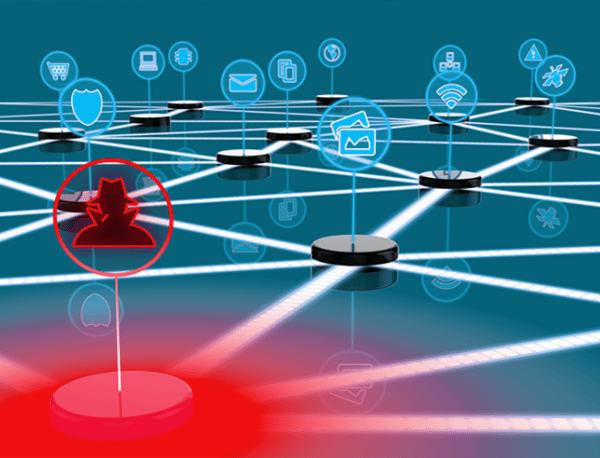

Sicherheitslücken werden heute gefunden, verkauft, genutzt und publiziert. Daraus entsteht ein Advisory, ein Eintrag in der ...

| Maurizio Tuccillo, Professor, Programmleiter und Dozent | Experte in IT-Forensik

presented by: «eBanking – aber sicher!» der Hochschule Luzern Wichtigste Merkpunkte: Definieren und implementieren Sie in ...

| Martin Zimmermann

presented by: Hochschule Luzern

| Carlos Rieder, Security Consultant

Heute bieten die meisten Versicherungsgesellschaften eine Cyber-Versicherung an. Die früheren IT-Versicherungen waren von ...

| Martin Schmidli, Senior System Engineer Workplace

Montagmorgen, 8:00 Uhr. Ein Servicedesk Mitarbeitender ist am Telefon mit einem Endbenutzer. Der Betreffende war gerade in ...

| Oliver Hirschi, Dozent & Leiter «eBanking – aber sicher!»

presented by: «eBanking – aber sicher!» der Hochschule Luzern Begriffserklärung: Bei der Betrugsmasche «CEO Fraud» (auch CEO ...

| Oliver Hirschi, Dozent & Leiter «eBanking – aber sicher!»

Das Nationale Zentrum für Cybersicherheit (NCSC) ist das Kompetenzzentrum des Bundes für Cybersicherheit und erste ...

| Roland Portmann

Wenn man den Chef eines KMUs fragt: «Was tut ihr in eurer Firma für eure IT-Sicherheit?» bekommt man häufig die Antwort: ...