Statement zur Schwachstelle "Efail"

Ich arbeite seit 2015 als Senior System Engineer bei der first frame networkers ag. Als Teil des Netzwerk & Security Teams liegen meine Kompetenzen im Bereich der IT-Security. In meiner Freizeit treibe ich Wassersport.

Sicherheitsforscher haben am 14.05.2018 schwerwiegende Schwachstellen in den weitverbreiteten E-Mail-Verschlüsselungsstandards OpenPGP und S/MIME veröffentlicht.

Angreifer können demnach verschlüsselte E-Mails so manipulieren, dass der Inhalt der Nachricht nach der Entschlüsselung durch den Empfänger im Klartext an sie ausgeleitet wird. Gemäss der Einschätzung des Bundesamts für Sicherheit in der Informationstechnik (BSI) können die genannten E-Mail-Verschlüsselungsstandards allerdings weiterhin sicher eingesetzt werden, wenn sie korrekt implementiert und sicher konfiguriert werden.

Um die Schwachstelle auszunutzen, muss ein Angreifer Zugriff auf den Transportweg, den Mailserver oder das E-Mail-Postfach des Empfängers haben. Zusätzlich müssen auf Empfängerseite aktive Inhalte erlaubt sein, also etwa die Ausführung von html-Code und insbesondere das Nachladen externer Inhalte. Dies ist derzeit, insbesondere bei mobilen Geräten, in der Regel standardmässig voreingestellt.

Bin ich betroffen?

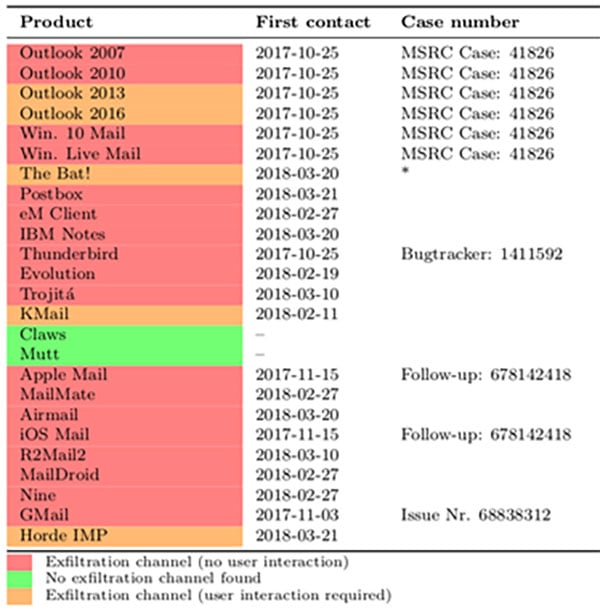

Auf der Internetseite www.efail.de sind betroffene E-Mail-Clients aufgelistet. Nutzer die Aktive Inhalte im E-Mail-Client aktiviert haben - dazu zählt die Ausführung von html-Code und das Nachladen externer Inhalte – sind von dieser Schwachstelle betroffen.

Wie kann ich mich schützen?

Da es sich um ein generelles Problem in den Standards S/MIME und OpenPGP handelt ist eine generelle Lösung – die auch bei falsch konfigurierten Mailclients nicht zum Erfolg führt – nicht trivial. Prinzipiell müssen aber beide Standards angepasst werden, was eine gewisse Zeit in Anspruch nehmen wird. Die Hersteller von E-Mailclients und Verschlüsselungs-Produkten haben zur Eindämmung der Schwachstelle Updates ihrer Produkte angekündigt.

Unabhängig von Sicherheitsupdates schützt eine sichere Konfiguration. Um E-Mail-Verschlüsselung weiterhin sicher einsetzen zu können, müssen Anwender folgende Punkte umsetzen:

-

Kurzfristig: Aktive Inhalte im E-Mail-Client müssen deaktiviert werden. Dazu zählt die Ausführung von html-Code und das Nachladen externer Inhalte

-

Mittelfristig: Nach und nach werden Sicherheitsupdates erscheinen. Die E-Mail-Clients müssen aktuell gehalten werden.

-

Langfristig: Die OpenPGP und S/MIME Standards müssen überarbeitet werden.

Links zum Thema